چگونه بايد سايت بسازيم؟

چرا بايد سايت بسازيم؟

اگر امروزه شما كسب و كاري داريد و در در فضاي مجازي براي آن تبليغات انجام ندهيد محكوم به شكست هستيد زيرا در زماني هستيم كه اكثرا نيازهاي مان را از طريق اينترنت انجام مي دهيم مثلا شما اگر دنبال آدرس و شماره تلفن جايي هستيد و يا مي خواهيد درباره يك مسئله تحقيق كنيد يا محصولي خريداري كنيد حتي اگر مي خواهيد جايي براي تفريح و خوردن غذا برويد جستجو مي كنيد حال اگر در فضايي نباشيد عملا سود خودتان را محدود كرديد حال براي حضور در اين فضا مي شود كارهاي بسياري انجام داد از تبليغات اينترنتي گرفته تا فضاهاي مجازي و فروم ها مي توانيد فعاليت كنيد اما مهم ترين اين ها سايت است زيرا شما مي توانييد هر جور و به هر شكل كه مي خواهيد خودتان را معرفي كنيد يا به عبارت ديگر ويترين كار شما هست

در سايت چه چيزهايي بگذاريم؟

شما مي توانيد اطلاعات و روش هايي كه مردم مي توانند با شما ارتباط برقرار كنند را بگذاريد تصاوير محصولات و محيط فروشگاه تان اگر رستوران و يا كافي شاپ هستيد معرفي خدمات فرم درخواست آن و ايجاد فروشگاه آنلاين و هر چيزي كه باعث مي شود مخاصبانتان را به شما جلب كند.

چگونه سايت بسازيم؟

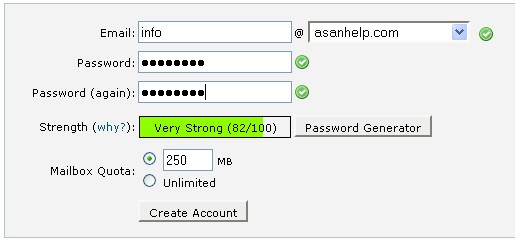

شما براي ساخت سايت به هاست و دامنه نياز داريد كه مي توانيد كه از شركت هايي كه اين خدمت را ارائه مي دهند خريداري كنيد.

هاست فضايي مي باشد كه اطلاعات شما در آن ذخيره مي شود كه بر اساس نياز خودتان مي بايست خريداري كنيد.

چگونه بايد سايت بسازيم؟

دامنه آدرس سايت شما هست كه منحصر به فرد است يعني قبلا كسي نبايد آن را گرفته باشد كه با پسوندهاي متفاوتي مثل .com .ir .net .org .info ميباشد

پس از خريد و اتصال اين دو موقع ساخت سايت مي باشد كه شما مي توانيد به برنامه نويسان سايت خود را بسپاريد كه براي شما از صفر سايت رو متناسب با خواسته شما بالا بيارند و يا از cms هاي آماده مثل وردپرس و جوملا استفاده كنيد كه براي استفاده از آن بايد فايل آن را در هاست خود نصب كرده و پس از آن با سي ام اس خود كه معمولا نحوه ي استفاده از آن ها در وب موجود است سايت خود را ايجاد نماييد.

فقط اين را به خاطر داشته باشيد اگر برنامه هاي بزرگي براي سايت خود داريد و قرار است كارهاي پيچيده اي در آن كنيد حتما با يك طراح سايت مشورت كنيد.

برچسب: ،

ادامه مطلب